Данная статья описывает возможность защищенного подключения к оборудованию в локальной сети из сети интернет без использования технологии VPN. Однако стоит отметить, что если у вас есть возможность использовать технологию VPN, это более безопасный вариант и рекомендуется предпочесть его.

Описание технологии следующее. Пользователь отправляет запросы на порты IP-адреса маршрутизатора. Если пользователь отправляет запрос на нужный порт, то маршрутизатор добавляет IP-адрес пользователя в первый список. Затем в течение времени, указанного администратором при настройке, пользователь должен отправить запрос на второй порт. Если это не происходит, его IP удаляется из первого списка. Если пользователь успевает, то его IP адрес добавляется во второй список. Этот процесс продолжается для всех портов, которые указал администратор при настройке (максимально реализовывал 7 портов, но возможно использование и большего количества, вопрос целесообразности). В результате IP-адрес пользователя попадает в список, который позволяет доступ к определенному порту и перенаправляет его на устройство, которое назначил администратор.

Пример

Есть компьютер, к которому настроен RDP доступ. Я хочу подключаться к нему через интернет без использования VPN. Для этого реализуем Port Knocking, «простукивая» 3 порта.

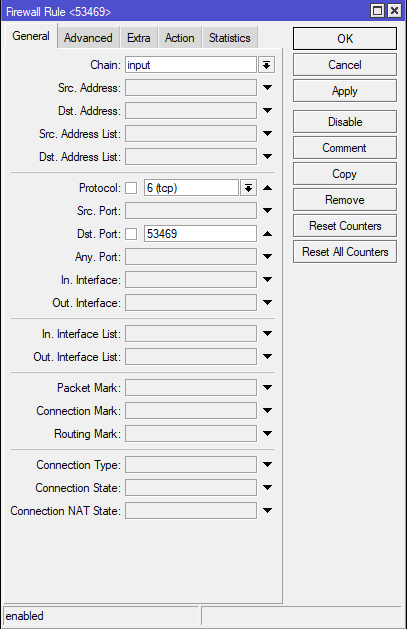

Добавляем правило Firewall №1

На вкладке General

В строке Chain выбираем input

В строке Protocol выбираем 6 (tcp)

В строке Dst. Port указываем первый порт на который пользователь будет обращаться (в данном случае 53469)

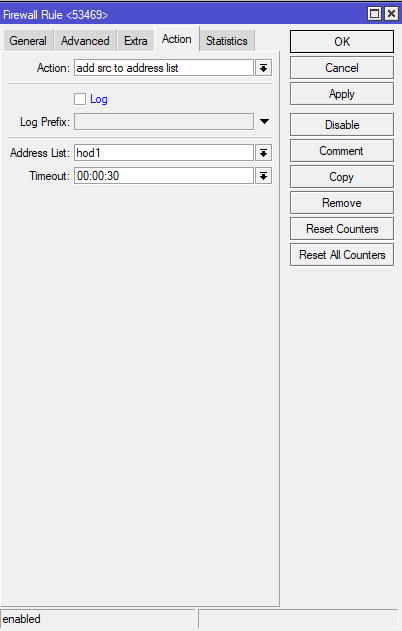

На вкладке Action

В строке Action выбираем add src to address list

В строке Address List вводим название первой группы доступа (в данном случае hod1)

В строке Timeout вводим время в течении которого пользователь должен будет отправить запрос на второй порт (в данном случае 30 секунд)

Жмем ОК

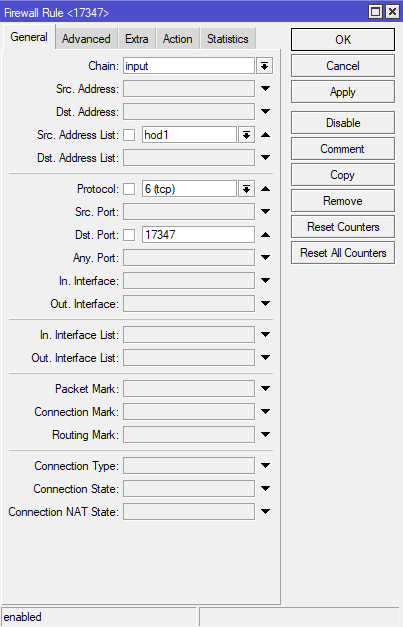

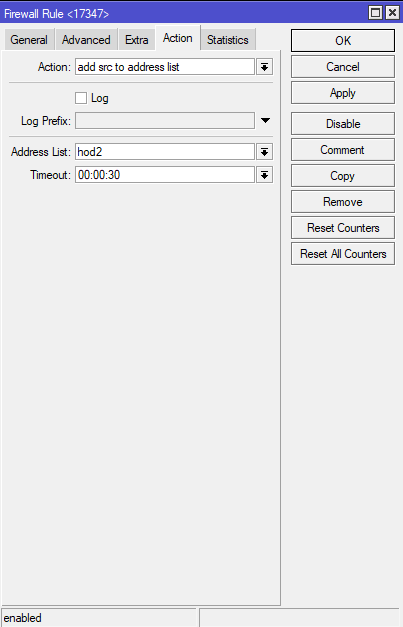

Добавляем правило Firewall №2

На вкладке General

В строке Chain выбираем input

В строке Src. Address List выбираем hod1 (если в предыдущем правиле был указан другой порт, то используем тот, который был указан ранее)

В строке Protocol выбираем 6 (tcp)

В строке Dst. Port указываем второй порт на который пользователь будет обращаться(в данном случае 17347)

На вкладке Action

В строке Action выбираем add src to address list

В строке Address List вводим название второй группы доступа (в данном случае hod2)

В строке Timeout вводим время в течении которого пользователь должен будет отправить запрос на третий порт (в данном случае 30 секунд)

Жмем ОК

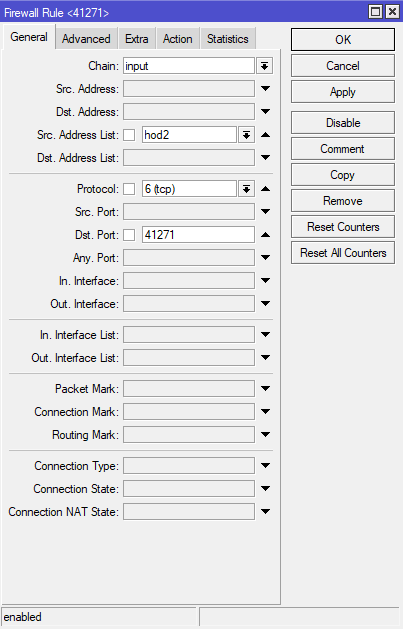

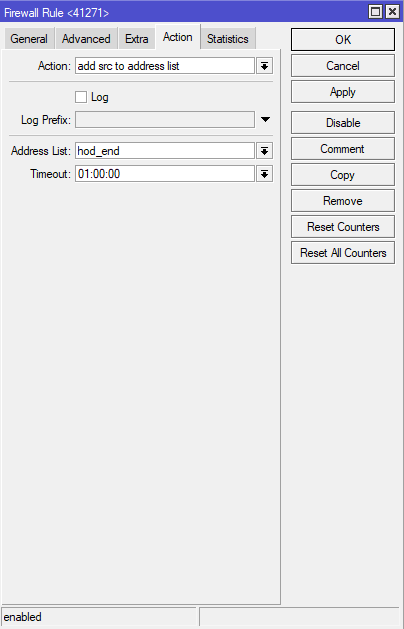

Добавляем правило Firewall №3

На вкладке General

В строке Chain выбираем input

В строке Src. Address List выбираем hod2 (если в предыдущем правиле был указан другой порт, то используем тот, который был указан ранее)

В строке Protocol выбираем 6 (tcp)

В строке Dst. Port указываем третий порт на который пользователь будет обращаться (в данном случае)

На вкладке Action

В строке Action выбираем add src to address list

В строке Address List вводим название первой группы доступа (в данном случае hod_end)

В строке Timeout вводим время, в течении которого пользователь должен будет подключиться (в данном случае 1 час)

Жмем ОК

Все 3 правила необходимо расположить сразу после основных правил блокировок (а я надеюсь, что они у вас есть)

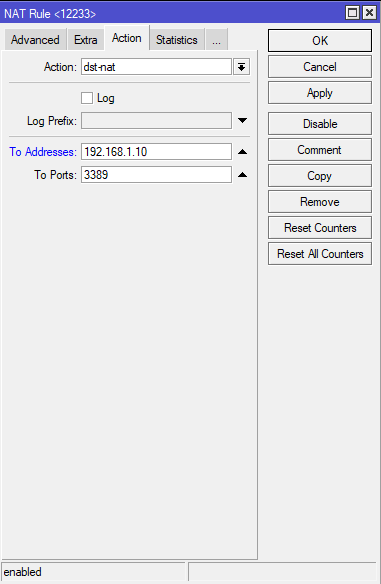

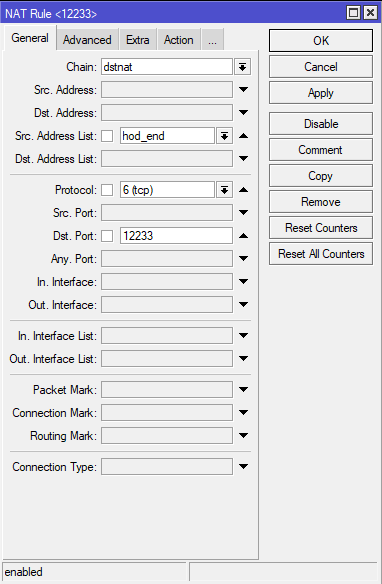

Добавляем NAT правило

На вкладке General

В строке Chain выбираем dstnat

В строке Src. Address List выбираем hod_end (если в предыдущем правиле был указан другой порт, то используем тот, который был указан ранее)

В строке Protocol выбираем 6 (tcp)

В строке Dst. Port указываем порт, на который пользователь будет обращаться для подключению к компьютеру (в данном случае 12233)

На вкладке Action

В строке Action выбираем dst-nat

В строке To Addresses вводим локальный IP адрес компьютера (в данном случае 192.168.1.10)

В строке To Ports вводим порт, на который подключаемся (в данном случае стандартный RDP 3389)

Жмем ОК